Para citar a Peter Drucker: “La mejor manera de predecir el futuro es crearlo”. A medida que el futuro de la seguridad de los datos va tomando forma, los riesgos se han presentado de muchas formas.

Durante la última década, se han robado casi 4 millones de registros diariamente debido a filtraciones. Lamentablemente, estos incidentes siguen siendo rampantes y, con el crecimiento de la inteligencia artificial (IA), se espera que la dinámica se complique aún más en los próximos años.

Según el Foro Económico Mundial, “los ciberataques se consideran uno de los diez principales riesgos para la estabilidad global”. Por lo tanto, prepararse para lo que se avecina puede ayudarle a guiar sus estrategias de gestión de riesgos y proteger proactivamente sus datos y sistemas. Este artículo explorará las ocho principales predicciones de seguridad de datos para 2024 y más allá.

1. GOBERNANZA DE AI PARA MITIGAR LOS RIESGOS DE SEGURIDAD Y PRIVACIDAD

Las tecnologías de Inteligencia Artificial (IA) y Aprendizaje Automático (ML) están de moda hoy en día. La escritura ha estado en la pared desde el lanzamiento revolucionario de ChatGPT y, desde entonces, el mercado surgió con nuevas herramientas de inteligencia artificial. Y con OpenAI entregando recientemente a los usuarios las claves para construir sus modelos GPT personalizados, estamos al borde de una explosión de IA que involucra a organizaciones e individuos.

A medida que estas tecnologías de IA amplíen su huella en nuestros procesos, sistemas y productos diarios, habrá una mayor gobernanza sobre el uso responsable. Estas regulaciones de los sectores público y privado se centrarán en cómo se construyen y entrenan las tecnologías basadas en IA y ML, garantizando que cumplan con los estándares éticos y de privacidad.

Esperamos que estas regulaciones no sean un escenario único para todos, sino que varíen según la región. Sin embargo, las organizaciones deben cumplir con las leyes y marcos que rigen lo que pueden hacer sus modelos de IA y los datos a los que pueden acceder por ubicación.

2. INCORPORACIÓN DE IA PARA IDENTIFICAR RIESGOS DE SEGURIDAD

Los riesgos de seguridad están aumentando y las organizaciones todavía luchan por mitigar estas amenazas que ponen en peligro la continuidad del negocio. Según el Costo de una filtración de datos para 2023 de IBM, el tiempo promedio para detectar y contener una filtración de datos es de 277 días, ¡aproximadamente nueve meses!

Eso es demasiado tiempo. ¿Te imaginas cuántos datos recopilaron los piratas informáticos en ese tiempo?

En 2024, esperamos que las empresas aprovechen el auge de la IA para resolver los posibles riesgos de seguridad de los datos. Al incorporar IA, las organizaciones pueden automatizar la detección de anomalías, amenazas potenciales y vulnerabilidades en tiempo real, lo que permite un enfoque de seguridad más proactivo y receptivo.

La IA puede analizar grandes conjuntos de datos, detectar patrones y adaptarse a amenazas emergentes, lo que la convierte en una herramienta valiosa para identificar y mitigar riesgos de seguridad de manera más efectiva que los métodos tradicionales.

Obtenga más información sobre cómo navegar por el panorama de la IA y mejorar la postura de seguridad de los datos.

3. UNA PROGRESIÓN HACIA LA CONSOLIDACIÓN DE HERRAMIENTAS DE SEGURIDAD

¿Sabía que las organizaciones utilizan un promedio de 47 herramientas de ciberseguridad para identificar y contener amenazas?

No sorprende que el personal de TI a menudo tenga dificultades para rastrear y monitorear cada herramienta, lo que significa que los riesgos de seguridad pueden pasar desapercibidos. Además, mantener tantas herramientas requiere muchos recursos y aumenta los costos generales.

Por lo tanto, predecimos que las organizaciones adoptarán la consolidación de herramientas de seguridad en 2024. En lugar de utilizar muchas herramientas para diversas funciones de seguridad, anticipamos un cambio hacia la adopción de plataformas de seguridad integradas o unificadas que ofrezcan un enfoque más cohesivo y centralizado para gestionar la seguridad.

¿Por qué no? Es más simple y más efectivo.

Por ejemplo, Gartner introdujo un concepto llamado Cybersecurity Mesh Architecture (CSMA), que consolida las herramientas de seguridad, permitiéndoles interoperar a través de múltiples capas de soporte.

Incluso Gartner cree que para 2024, las organizaciones que consoliden sus sistemas de seguridad con este tipo de procesos reducirán el impacto financiero de los incidentes de seguridad en un 90%.

Las organizaciones pueden beneficiarse de una mejor coordinación, una gestión optimizada y una mejor visibilidad de su panorama de seguridad al tener un conjunto de herramientas de seguridad más integrado.

4. IMPLEMENTACIÓN DE UNA POSTURA DE SEGURIDAD DE DATOS EN LA NUBE

A medida que las empresas dependen cada vez más de los servicios en la nube para almacenar y procesar datos, la necesidad de salvaguardar la información confidencial nunca ha sido más crítica. Recuerde que también deben cumplir con la normativa de protección de datos y el cumplimiento de su industria o región.

Según IBM, las filtraciones de datos en 2023 costarán a las empresas una media de 4,45 millones de dólares, de los cuales el 82% implica datos almacenados en la nube. ¡Eso es suficiente para paralizar a la mayoría de las empresas! Se esperaría que las empresas hicieran todo lo posible para garantizar que eso no suceda. Y estamos de acuerdo.

En 2024, anticipamos un aumento en el establecimiento y mantenimiento de medidas de seguridad sólidas para los datos almacenados en entornos de nube. Esto representa un enfoque proactivo para abordar posibles vulnerabilidades de seguridad y acceso no autorizado.

A medida que más datos migren a la nube, la implementación de medidas integrales de seguridad en la nube será una prioridad clave para salvaguardar la información, las aplicaciones y los recursos confidenciales.

5. COMPUTACIÓN CUÁNTICA PARA ROMPER LOS MÉTODOS DE CIFRADO TRADICIONALES

El auge de la computación cuántica trae un arma de doble filo al panorama de la seguridad de los datos. Al igual que el crecimiento de la IA, esperamos que estos dos lados de la computación cuántica crezcan en 2024.

Por un lado, las computadoras cuánticas romperán los métodos de cifrado tradicionales, lo que impulsará a más organizaciones a adoptar un cifrado cuántico seguro para una protección sólida contra ataques.

Por otro lado, la computación cuántica se está volviendo más accesible para los actores de amenazas y los piratas informáticos. Anticipándonos a esto, predecimos que las organizaciones adoptarán cifrados de seguridad cuántica, como la criptografía basada en celosía y la criptografía basada en hash, para fortalecer sus defensas de datos de manera proactiva.

6. VISIBLIDAD AVANZADA DE AMENAZAS INTERNAS

la realidad es que cualquier organización puede tener información privilegiada maliciosa. Los datos del Informe sobre amenazas internas de 2023 muestran que el 74% de las organizaciones son vulnerables a amenazas internas. Esto pone de relieve una preocupación creciente para muchas empresas a medida que nos acercamos al año 2024.

Predecimos que las organizaciones irán más allá de los mecanismos básicos de monitoreo y adoptarán herramientas, tecnologías y procesos avanzados para detectar amenazas internas. Idealmente, estos procesos proporcionarán conocimientos más profundos sobre las actividades, comportamientos e interacciones de sus empleados dentro de sus redes.

Algunas estrategias efectivas que las organizaciones pueden adoptar incluyen políticas estrictas de intercambio de datos, el establecimiento de controles de acceso basados en roles (RBAC) y gestión de acceso privilegiado (PAM), así como la implementación de medidas de cifrado de datos.

7. AUMENTO DE LAS FILTRACIONES DE DATOS BASADAS EN IA

Anteriormente, mencionamos cuán efectivos son la IA y el ML para identificar riesgos de seguridad. Pero así como la IA puede ser una herramienta eficaz en manos de piratas informáticos éticos, también puede ser un aliado para los piratas informáticos.

Esta tendencia no es nueva. Los ciberataques basados en IA han planteado un desafío continuo para las organizaciones desde sus inicios. Es una tendencia que se intensificará en 2024, especialmente con el avance de las metodologías de IA.

Es probable que los piratas informáticos utilicen la IA para analizar grandes conjuntos de datos y estrategias de ataque, mejorando sus posibilidades de éxito. Incluso envenenar deliberadamente los datos de entrenamiento para introducir vulnerabilidades, puertas traseras o sesgos, socavando la seguridad, la eficacia o el comportamiento ético del modelo. También podrían utilizar la IA para mejorar la escala, el alcance y la velocidad de los ataques de ingeniería social o basados en malware.

Por lo tanto, fortalecer las medidas de seguridad de los datos se vuelve primordial para frustrar la creciente amenaza de violaciones de datos basadas en IA.

8. SE ACERCA UN FUTURO SIN CONTRASEÑAS

Para citar al CISO de BigID, Tyler Young, “Algo en la industria cambiará hacia la eliminación de las contraseñas por completo”.

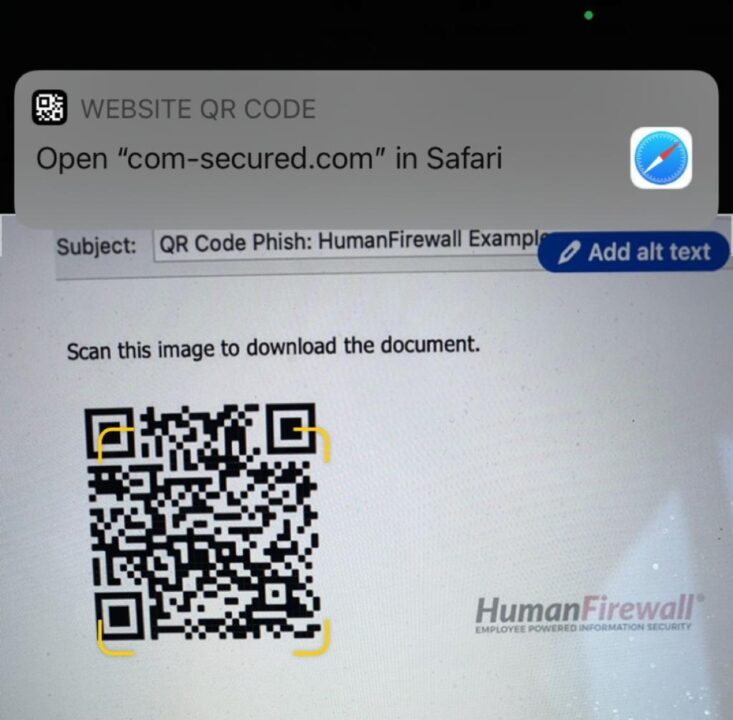

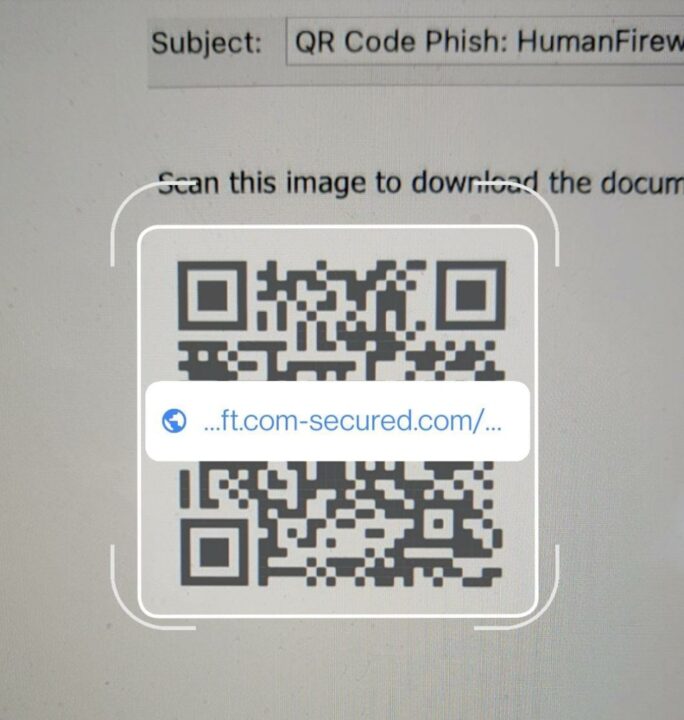

Ese cambio se producirá potencialmente en 2024, cuando Apple, Microsoft, Google y otras empresas de tecnología estén trabajando con la Alianza FIDO para establecer “claves de acceso”. Las claves de acceso permiten a los usuarios iniciar sesión, de forma similar a desbloquear su teléfono, con un PIN o datos biométricos. La clave de acceso es un paso hacia el futuro, ya que se la denomina “contraseña 2.0”.

Dado que la mala higiene de las contraseñas, las estafas y el phishing representan constantemente un riesgo, las claves de acceso resuelven dos problemas importantes: el phishing y las violaciones de datos. A medida que la clave de acceso nos acerque al futuro sin contraseñas, puede abrir un mundo más seguro para las empresas y los consumidores.

Si deseas saber si tu organización esta bien protegida con IA, agenda tu sesión gratuita por correo electrónico: miguel@nektgroup.com

Fuentes: 2024 Data Security Predictions and Beyond-Big Id https://bigid.com/blog/2024-data-security-predictions-and-beyond/

Te invitamos a nuestro evento de Gobierno de Datos el día jueves 16 de mayo a las 18:00 hrs, por favor reserva tú lugar dando click en el botón de registro. Gracias.